热门主题

警惕!你的业务系统可能已经成为黑产违法犯罪的凶器

2020-11-17 17:57:0115677人阅读

社会问题

先讲一个发生在我身上的真(xin)实(suan)往事:2015年某天,天气晴朗,万里无云,我的手机突然一震:难不成是我前几天告白的男神回心转意,决定接受我的告白,和我开始一段浪漫的旅程?……

喂!快醒醒!!!好吧,其实那天的天气晴不晴朗我已经全然没有印象,只记得表弟在微信上说有个好玩的东西给我……猝不及防间,我的手机不断地收到各种莫名短信,大多都是来自常见公司的注册码、验证码之类的,原来他在网上发现了一个“呼死你”平台,想要研究一下,又苦于没有骚扰对象,于是乎盯上了我。更可恨的是,我反应过来立马联系他,他竟然不接我电话,导致我持续不停地收到垃圾短信,无法正常使用手机。

时间转到2020年4月,广东清远市的黄先生搭乘网约车出行,到达目的地后,黄先生发现资费过高,远超日常搭乘经历,他怀疑司机“绕路了”。于是黄先生便与司机发生了争执,最终不欢而散。回家后的黄先生在平台上给了司机差评。没过多久,黄先生的手机开始接到莫名其妙的来电,而且频率越来越高,短短半天里就有成千上万个不同的号码呼入,导致手机直接“爆机”,日常生活和工作都受到严重影响,最后报警才解决问题。

2020年7月,殷女士也遇到了相似的问题,他的手机在上班时间接到40余条手机验证码,发送平台全是正规企业、机构,包括支付宝、腾讯科技、高德地图、大众点评、新浪微博、饿了么、阿里巴巴、美团网、途牛旅游网、58同城、百果园等。殷女士怀疑是被人恶意骚扰。

百度搜索关键字:“呼死你”,可以看到今年仍旧有大量相关事件不断发生:

名词解释

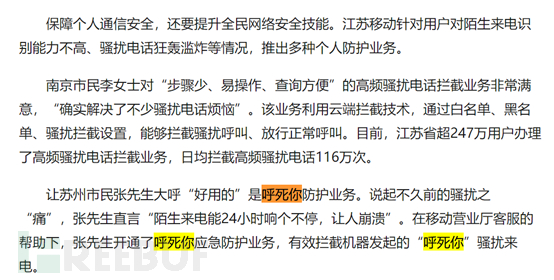

“呼死你”(Call you to death)是指利用通讯费用低廉的网络电话作为呼叫平台,采用国际先进网络电话通讯技术进行信息(语音电话呼叫、短信)轰炸。下图是今年某一个新闻里的截图,从截图中可以看到被黑产利用的系统不仅仅归属中小企业,也不乏有银行、政府机构等单位。

注:新闻内容及截图来自网络,仅供参考。

攻击原理

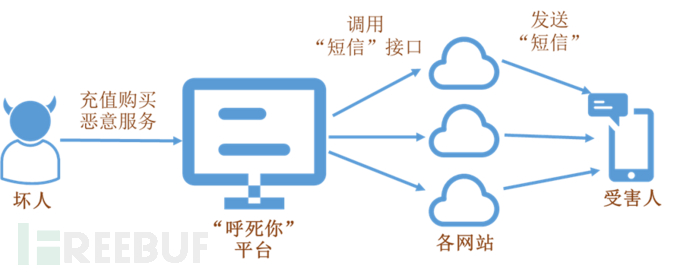

“呼死你”完整攻击流程图

1.坏人充值购买恶意服务,并指定“目标”受害者手机号;

2.“呼死你”平台模拟各个网站正常短信调用请求,调用各网站“短信”接口,请求向“目标”手机号发送短信;

3.各网站处理客户端请求,向受害者手机发送短信;

4.受害者手机收到若干短信,遭受短信轰炸攻击。

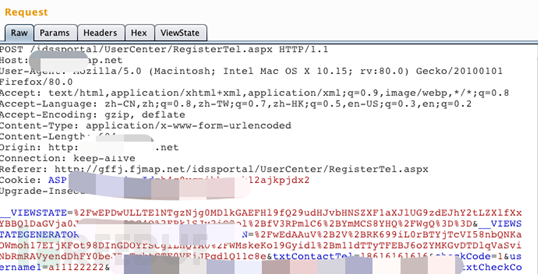

调用短信接口发送短信

“呼死你”攻击流程上最重要的一步是:调用短信接口发送短信,技术实现上也比较简单,无非以下几步:

① 寻找能发手机短信验证的页面。

② 构造http发包请求,样例:

|

③ 采用单机IP或分布式代理IP,频繁调用短信发送接口。

企业危害

防范此类网络攻击,需要公安机关、运营商、企业协调努力。历年来公安部“净网行动”一直在持续打击该类违法犯罪,2018年6月,在公安部的协调下,广东省公安厅组织广州、深圳等15个地市公安机关,在四川、河南、广东等多个省市同步开展“安网2号”打击“呼死你”黑灰产业链专案收网行动,成功打掉“疯狂云呼”和“呕死他”两个“呼死你”犯罪团伙。比如今年四月份广东网警就对一个以熊某为首的利用互联网制贩“呼死你”软件的违法犯罪团伙进行了打击。此外,运营商也一直对“呼死你”平台持零容忍的态度。

图:新闻截图

虽然公安部“净网行动”已经打掉了一批“呼死你”平台,运营商也在致力于积极防御此类攻击行为。但在利益驱动下,“呼死你”平台更趋于多变、隐蔽,恶意骚扰现象不会完全断绝。

因此,企业同样需要做好网络安全防护。做好企业系统网络安全工作,一方面可以杜绝资源被恶意利用,另一方面承担了《网络安全法》中应尽的义务,同时也避免影响公司品牌形象。

企业如何防御

针对此类攻击行为,一般考虑如下防御手段:

一、在系统发送短信验证码处增加图形验证码,防止机器高频调用行为;

二、检测恶意调用接口行为,及时进行封堵。

当前大多数企业客户平台自身可以增加验证方式,但是没有有效的抓手去检测此类恶意调用行为。针对此类痛点,企业可以考虑通过SIEM、SOC、态势感知平台、大数据分析平台等帮助实现及时检测功能。

检测恶意调用接口行为

这里提供给各位安全小伙伴一些检测思路,通过分析得出,此类攻击具有以下通用特征:

1.单一来源IP,短时间段内频繁调用短信接口;

2.不同来源IP,短时间段内高频次对同一目标手机号码调用发送请求。

针对以上特征,我们可以采用如下技术手段检测:

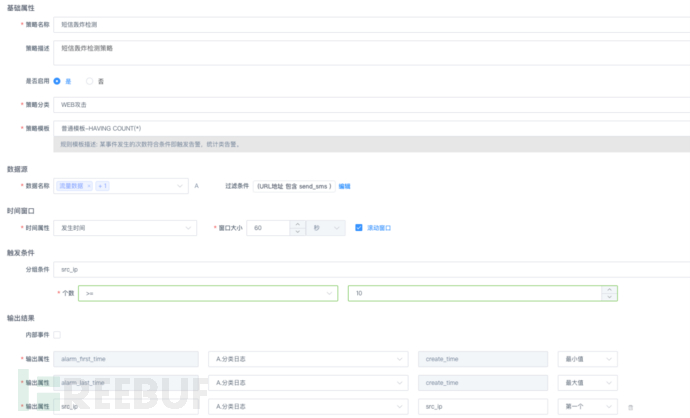

技术一:配置专项“业务接口”检测规则

① 梳理业务接口:包含但不限于登录入口、密码找回入口、注册入口、订单查看接口等存在短信发送的业务点URL;

② 选择数据源:web中间件日志、全流量解析数据;

③ 设置告警触发条件:同一源IP 60秒内对同一接口调用超过10次 or 不同源IP 60秒钟内对同一手机号码调用请求超过10次;(根据具体情况设置)

④ 选择告警通知方式:可选择通过邮件、短信对源IP告警;

⑤ 联动处置:通过soar或一键处置等方式,联动防火墙、WAF、DDOS类设备进行阻断处理。

图:检测规则截图

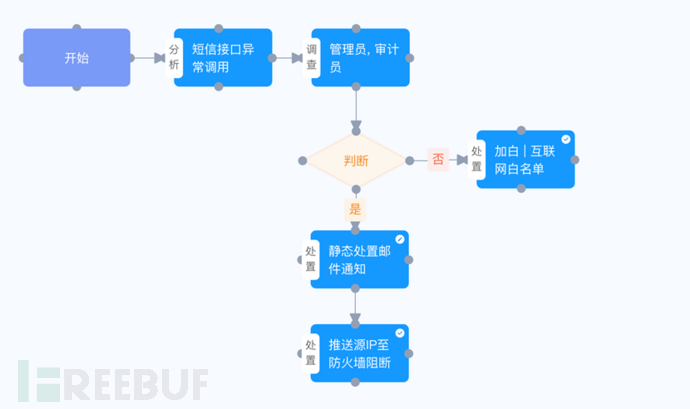

图:自动化编排截图

技术二:配置专项“业务接口”监控仪表盘

① 梳理业务接口:包含但不限于登录入口、密码找回入口、注册入口、订单查看接口等存在短信发送的业务点URL;

② 选择数据源:web中间件日志、全流量解析数据;

③ 选择展示图表:可选择柱状图、饼状图、折线图等;

④ 配置展示主题:数据量趋势类图表、攻击占比类图表、攻击IP分布类图表、攻击事件Top N类图表。

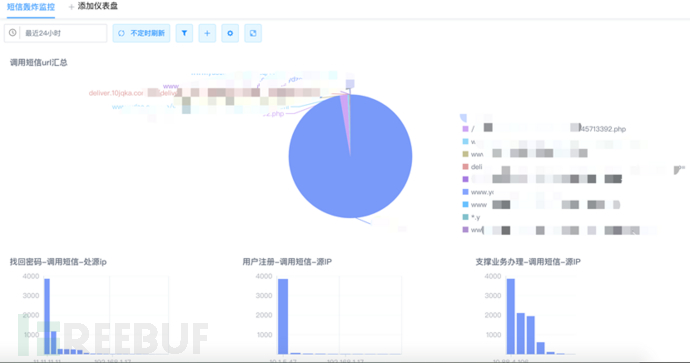

图:监控仪表盘截图

写在最后

随着网络服务的应用和普及,网络运营者(企业)占据了大量社会资源,也应当承担相应的义务。此外,《网络安全法》也明确了网络运营者的网络运行安全义务、网络产品和服务安全义务、关键信息基础设施安全保护义务、公民个人信息保护义务、网络信息安全管理义务等。

社会上的每个人也应当从自身做起,不要购买此类骚扰业务。当然,也不建议自己从网上下载所谓“呼死你”软件,很多软件不仅仅是无法使用,甚至可能是“挂羊头卖狗肉”的木马程序,会带来更多的安全问题。最后,愿大家永远不会遇上和我一样的辛酸经历呀!