产品人气榜

热门主题

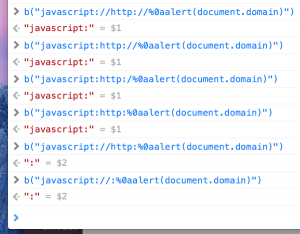

Safari浏览器bug可引发XSS

2018-10-25 19:41:487947人阅读

<script type="text/javascript">

var parseQueryString = function parse(queryString) {

*/

parsing

/*

return params;

}

var search = window.location.search;

var query = parseQueryString(search);

var redirect = query.redirect;

redirect = decodeURIComponent(redirect);

var parser = document.createElement('a');

parser.href = redirect;

var protocol = parser.protocol.toLowerCase();

if (['javascript:', 'vbscript:', 'http:', 'https:', 'data:'].indexOf(protocol) < 0) {

window.top.location = redirect;

}

</script>

// App redirects only.

if ([ 'javascript:', 'vbscript:', 'http:', 'https:', 'data:', 'ftp:', ':', ' ' ].indexOf(protocol) < 0) {

window.top.location = validate("[injection]");

}

本文翻译自:https://labs.detectify.com/2018/10/19/xss-using-a-bug-in-safari-and-why-blacklists-are-stupid/

翻译作者:ang010ela 原文地址: http://www.4hou.com/vulnerable/14167.html